magnet™

Modul-Übersicht

In seiner Grundfunktion erlaubt magnet die Verwaltung der kompletten Stammdaten wie Konti, Kontrahenten, Benutzern und vielem mehr. Es bildet somit das Fundament für alle weiteren Module von magnet™ und erlaubt auch, den Datenaustausch unter den verschiedenen Modulen. Ausserdem beinhaltet magnet auch die Konfiguration der sicherheitsrelevanten Einstellungen, welche im Abschnitt weiter unten genauer erläutert werden.

Liquiditätsplanung

- Szenario Manager

- Währungs-Exposure

- Hedge-Ratio

- FX-Absicherungen

- Kurs-Simulationen

- Abweichungs-Analysen (Ist, Plan)

- etc.

Netting

- Multilaterales Netting

- Service-/Profitcenter

- Payable/Receivable

- EFT-Abwicklung

- IC-Buchungen

- etc.

FiBu-Schnittstelle

- Erstellung von Debitoren-Zahlungsfiles

- Buchungs-Stapel

- Buchungs-Mappen

- Diverse Reports

RPA (Robotic Process Automation)

Der magnet-Agent ist dafür verantwortlich, den automatischen Austausch zwischen den Kunden-Servern und magnet zu ermöglichen. Durch die Implementierung von RPA-Technologie können Unternehmen ihre Prozesse rationalisieren und effizienter gestalten, indem sie repetitive, manuelle Aufgaben automatisieren.

Der Agent überwacht Laufwerk-Verzeichnisse und lädt nach dem Speichern innerhalb von Sekunden-Bruchteilen Massenzahlungs-Files, OP-Listen und Excel-Files etc. ins magnet™ hoch.

Zusätzlich zur hohen Automatisierung ist insbesondere der Sicherheitsaspekt von grosser Bedeutung – eine Manipulation z.B. von Zahlungsfiles kann praktisch ausgeschlossen werden.

Preise

Wie unsere Software sind auch die Nutzungsgebühren modular. Daher werden sie für jede Konfiguration individuell berechnet. Neben diesen monatlichen Nutzungsgebühren für Lizenzkosten, Server-Miete, Wartung/Updates werden auch die geschätzten einmaligen Einführungskosten auf den Kunden und dessen magnet™-Konfiguration abgestimmt.

Wir laden Sie ein, das Formular für die Preisanfrage auszufüllen. Zeitnahe lassen wir Ihnen anschliessend ein individualisiertes Grobangebot zukommen.

Sollten Sie unsicher sein, welche Module und z.B. die Anzahl Benutzer Sie benötigen, ist eine vorgängige Präsentation unserer Software empfehlenswert. Anlässlich dieser Produkte-Vorstellung werden wir auf Ihre individuellen Bedürfnisse eingehen. Anschliessend erhalten Sie ein auf Ihre Bedürfnisse massgeschneidertes Preisangebot.

Kontaktieren Sie uns noch heute, um einen Präsentations-Termin zu vereinbaren.

Security und Compliance

Bei der Compliance geht es im Wesentlichen um Funktionstrennung und Prozess-Überwachung. Es gibt gesetzliche Anforderungen an eine Sorgfaltspflicht. So muss ein Unternehmen u.a. jederzeit über seine Finanz- und Vermögenssituation Bescheid wissen. Funktionstrennung heisst, wer handelt, darf diese Geschäfte nicht abwickeln, buchen und bewerten. Und natürlich auch umgekehrt.

Die sicherheitskritischen Prozesse in magnet™ erfüllen höchste Ansprüche und sind in drei Bereiche aufgeteilt:

Benutzer-Verwaltung:

Dazu gehören zum Beispiel rollenbasierte Berechtigungen pro Gesellschaft sowie eine Unterschriften-Regelung mit Betrags-Limiten.

4-Augen-Prinzip:

Alle Änderungen in der System-Administration und der Benutzer-Verwaltung von magnet™ unterliegen dem‚ 4-Augen-Prinzip‘.

System-Administration:

Hier werden die sicherheitskritischen Prozesse definiert, z.B.:

- Richtlinien für den Zahlungsverkehr

- Security Policy a. alles bezüglich Passworte (z.B. wie Strukturen, Länge, Gültigkeit etc.)

- Zwei-Faktor-Authentifizierung mit Codes für Login-Verfahren, Unterschriften und Zahlungsempfänger

- IP-Restriktionen

Technische Informationen

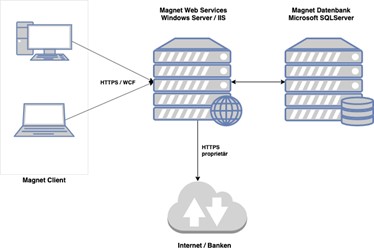

Moderne Applikationen basieren auf einer „Service Oriented Architecture“ (SOA). SOA ist weder ein Produkt noch ein Technologie-Standard, sondern ein technologie-unabhängiges Konzept für die Architektur von Software-Systemen. magnet™ basiert auf SOA. Was aber ist der Nutzen von SOA? Die Funktionen einer Software sollen als unabhängige Bausteine mit klar definierten fachlichen Aufgaben, Web-Services, zur Verfügung stehen und nur lose miteinander gekoppelt sein. Dies ermöglicht Änderungen einzelner Services oder der Beziehungen von Services untereinander, ohne das System als Ganzes überarbeiten zu müssen. Last but not least ist es auch eine der Voraussetzungen für einen Cloud-Betrieb. Und dies ist auch einer der Gründe, warum softcash ag, sowohl Cloud-, als auch On-Premise-Lösungen anbieten kann.

magnet™ ist eine klassische Client-/Server-Applikation. Der Client ist eine Windows Forms Applikation, welche über das ClickOnce Deployment Model des .Net Frameworks verteilt wird. Deshalb ist auf der Windows Client Maschine keine Installation notwendig. Die Applikation wird über das Web heruntergeladen und in der .Net Framework Sandbox ausgeführt. Die Kommunikation zwischen Client & Server basiert auf WCF (Windows Communication Framework) über den default https Port 443.

Der Browser muss ClickOnce Prefix unterstützen. Dies ist per default bei allen Versionen des Windows Internet Explorers sowie Windows Edge der Fall. Für Firefox & Google Chrome stehen Add-Ons zur Verfügung.

Software-Dokumentation

Selbstverständlich können die schönsten Produkte-Beschreibungen ein persönliches Kennenlernen von magnet™ nicht ersetzen. Die nachfolgenden Dokumentation (als PDF-Dokument zum Herunterladen) vermittelt Ihnen immerhin einen ersten Eindruck.